Фасадные теплоизоляционные системы. Что такое СФТК?

Российские климатические условия предъявляют к фасадным материалам жесткие требования. При температурных амплитудах в 80-90 градусов (от -50 до +40), большом количестве осадков и сложных грунтах, фасадные материалы и сухие строительные смеси должны быть по характеристикам очень прочными и надежными.

Поговорим о современных фасадных теплоизоляционных системах «мокрого типа» с декоративной штукатуркой или клинкерной плиткой в качестве облицовочного слоя.

СФТК — это система фасадная теплоизоляционная композитная.

Другими словами, это способ или система утепления фасада дома с верхним облицовочным слоем, в качестве которого может выступать декоративная штукатурка или клинкерная плитка.

Преимущества СФТК:

- Долговечность. СФТК с клинкерной плиткой легко эксплуатируются 50 и более лет без какого- либо ремонта. При этом уникальность такого фасада в том, что никогда не выходит из моды и смотрится актуально. То есть внешний вид дома будет в тренде всегда, присмотритесь к кирпичным фасадам старой Европы. Это же образец архитектуры на все времена.

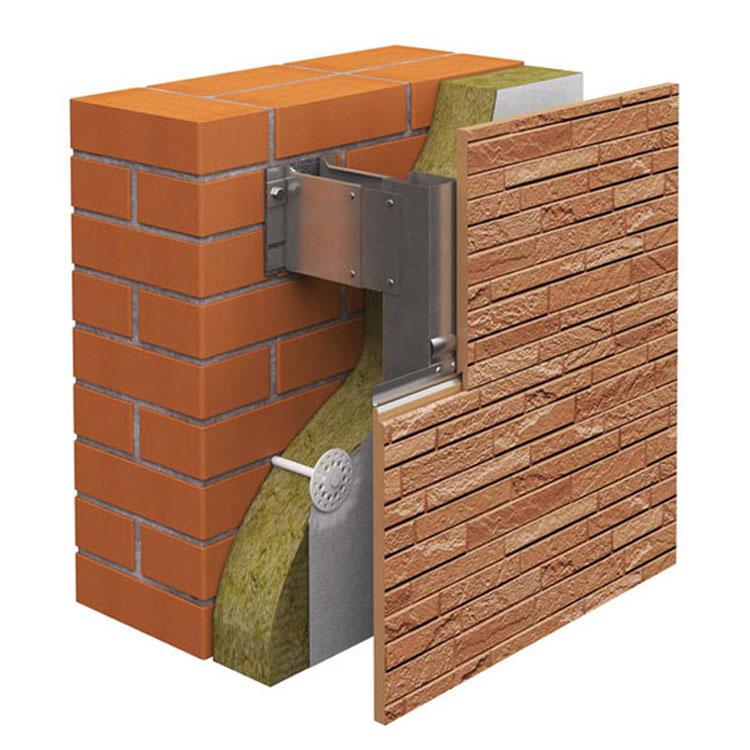

- Высокие теплоизоляционные свойства. В СФТК используется чаще всего пенополистирол или минеральная вата. Применение полистирола создает определенные сложности. Этот материал горючий, поэтому используя его, нужно делать специальные противопожарные рассечки из негорючего утеплителя на проемах (окна и двери). Это усложняет работу и делает ее более протяженной во времени. Если вы используете в качестве утеплителя минеральную вату, то вы получаете пожаробезопасную стену с хорошим показателем паропроницаемости. Такое решение создает комфортный климат в помещении. Единый комплекс несущей стены, минераловатных теплоизоляционных плит и штукатурного слоя рождает крепкую систему тепло- и звукоизоляции с эффективным переносом избыточной влаги за пределы помещений, несущих конструкций и самого утеплителя.

Стены зданий «дышат».

Стены зданий «дышат». - Вандалостойкость. СФТК с клинкерной плиткой по определению очень сложно испортить физическим воздействием. Клинкерная плитка, обожженная при 1000 градусов Цельсия, является суперпрочным материалом. Правильно приклеенная плитка делает фасад практически неуязвимым. Более того, ее можно мыть, используя современные технические средства и бытовую химию. С гладкой клинкерной плитки без особых усилий удаляются граффити, выполненные устойчивой яркой краской. Современная штукатурка, например weber.pas marmolitтакже способна самоочищаться от пыли и не терять свой вид, но меньший срок – около 25 лет.

- Негорючесть. Фасад с СФТК проходит по самым строгим нормам негорючести и является оптимальным решением в ПГС, уж не говоря о частном домостроении.

- Ремонтопригодность. Для промышленно-гражданского строительства это преимущество является очень важным. Конечно, тут идет речь о возможности малозатратного ремонта фасада, когда нет необходимости демонтировать всю систему, а можно обойтись покраской верхнего слоя.

В случае, если используется клинкерная плитка, долговечность и эстетическая привлекательность фасада увеличивается в разы. Вряд ли вообще понадобится косметический ремонт такого фасада ближайшие лет 50, разве что потребуется его помыть.

Ключевым словом в понятии СФТК является слово «система». Если посмотреть синонимы к этому слову, то мы найдем такие понятия как «механизм», «устройство», «принцип», «концепция», «подход». Все верно – в СФТК есть четкие принципы как нанесения слоев, так и определенный порядок при выполнении работ.

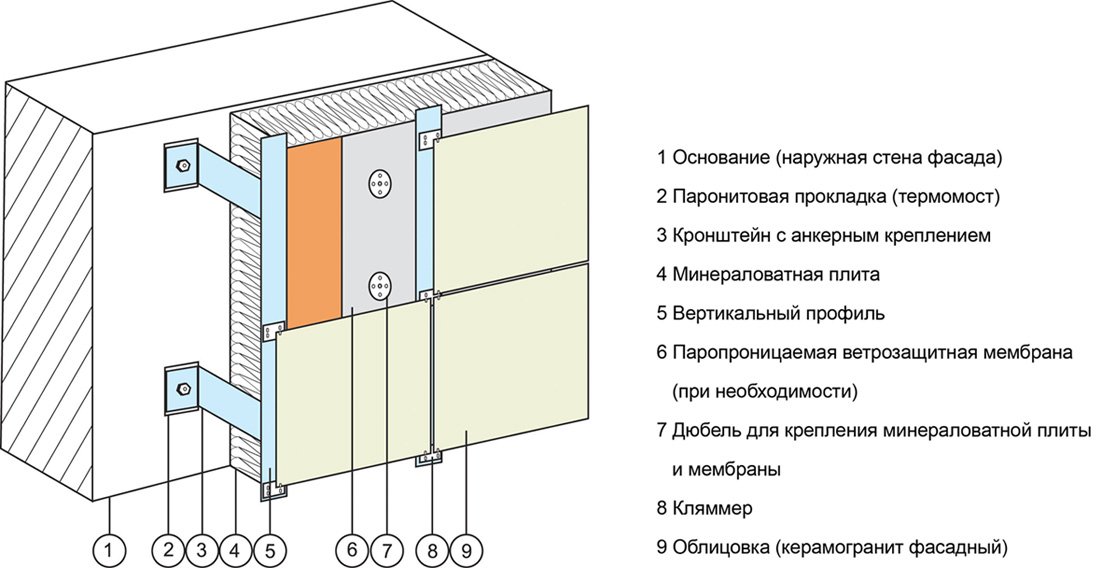

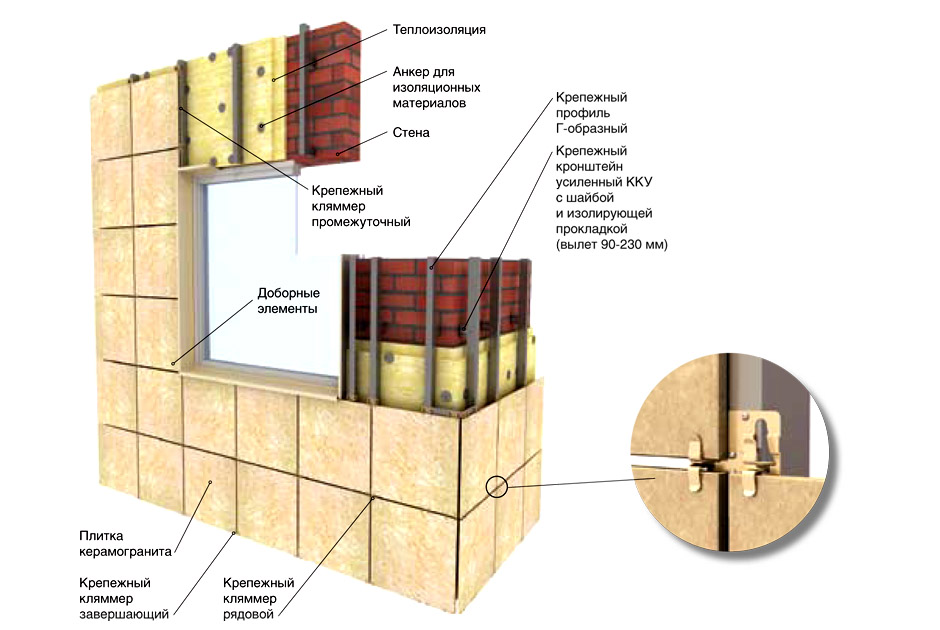

Разберем, из каких компонентов состоит СФТК на примере сертифицированной системы Weber.THERM Clinker:

- Грунтовка концентрат weber.prim multi. Универсальная грунтовка для подготовки поверхности перед монтажом теплоизоляционных плит. Этот слой предназначен для обеспыливания поверхности, укрепления и выравнивания впитывающей способности основания.

Использование грунтовки также увеличивает прочность сцепления клеевого раствора.

Использование грунтовки также увеличивает прочность сцепления клеевого раствора. - Армировочно-клеевая смесь weber.therm S100. Смесь необходима для монтажа теплоизоляционных плит из минеральной ваты (например, ISOVER ШтукатурныйФасад или ISOVER Фасад) и создания базового армирующего слоя. Высокая фиксирующая способность и тискотропность раствора позволяет монтировать теплоизоляционные плиты практически на любые строительные основания.

Теплоизоляционные плиты. Минераловатная теплоизоляционная плита на основе стеклянного штапельного волокна отличается высокой прочностью на разрыв слоев и оптимальным весом.

Фасадная армирирующая стеклосетка КРЕПИКС 320. Фасадная щелочестойкая сетка. Отличаются высокой прочностью на разрыв как в продольном, так и в поперечном направлении.

Дюбель фасадный. Предназначен для механического крепления теплоизоляционной плиты и базового штукатурного слоя.

Клеевая смесь weber.vetonit Ultra fix. Высокоэластичная клеевая смесь на цементной основе предназначенная для монтажа клинкерной плитки на поверхность базового штукатурного слоя.

Затирка weber.vetonit RAPID. Высокопрочная цветная цементная затирка для заполнения межплиточных швов шириной до 20 мм выпускается в 8 различных цветах. Обладает стойкостью к образованию плесени и грибка на поверхности, стабильностью цвета и эластичностью.

СФТК – одна из самых известных и популярных систем. Она существует на строительном рынке уже много лет и на практике доказала свою состоятельность. Все нюансы монтажа и все составляющие СФТК хорошо известны и повсеместно используются. Применение сертифицированных систем СФТК, описанных в различных нормативных документах, исключает возможность любых нарушений на фасаде.

Только с соблюдением всех правил при монтаже СФТК, вы можете быть уверены, что ближайшие 25-100 лет будете жить в надежном, красивом доме без необходимости ремонта фасада.

Незаконные вооружённые формирования – вооружённая группа людей, организованная без соблюдения норм действующего законодательства, неподконтрольная законному пра

Пользователи также искали:

незаконные вооруженные формирования это, незаконные вооруженные формирования в украине, нвф расшифровка, семёнов, айуол викторович, Айуол, Викторович, Семёнов, Семёнов Айуол Викторович, огуло, олег николаевич, Олег, Николаевич, Огуло, Огуло Олег Николаевич, монгуш, эдуард сергеевич, Эдуард, Сергеевич, Монгуш, Монгуш Эдуард Сергеевич, орлов, роман николаевич, Роман, Орлов, Орлов Роман Николаевич, скрипка, олег васильевич, Васильевич, Скрипка, Скрипка Олег Васильевич, майоров, виктор владимирович, Виктор, Владимирович, Майоров, Майоров Виктор Владимирович, пьянов, сергей алексеевич, Сергей,

В Казахстане прошла активная фаза тактико специального. Петр Порошенко поручил МВД и Службе безопасности Украины разоружить все незаконные вооруженные формирования в стране.. .. Незаконные вооруженные формирования как проявление. Незаконные вооружённые формирования представляют собой потенциальную опасность для безопасности как общества, так и государства, а также. .. Над юго востоком Украины замаячил призрак Косово Политика. Украины разоружить все незаконные вооруженные формирования в стране. Об этом В Мукачеве объявлен повышенный режим безопасности.. .. Две операции на полигоне Харбмайдон Красная звезда. с территории Украины незаконные вооруженные формирования, Организации по безопасности и сотрудничеству в Европе.. .. Порошенко призвал разоружить все незаконные вооруженные. Незаконные вооруженные формирования проявили особую активность в что это деяние посягает на общественную безопасность, общественный. .. Незаконные вооруженные формирования и разоблачение. при Федеральной службе безопасности Российской Федерации. в незаконные вооруженные формирования с использованием. .. Порошенко поручил МВД и СБУ разоружить все незаконные. вооруженные формирования для обеспечения безопасности Он также сообщил, что незаконные вооруженные формирования. .. К проблеме проявления криминальной активности участников. Источник в подгруппе по безопасности контактной группы ДНР и ЛНР, – незаконные вооруженные формирования, и к ним надо. .. Незаконные вооруженные формирования – Научно. Заметим, что незаконные вооруженные формирования Сирии, с тем, чтобы они обеспечивали безопасность манифестантов. .. Победа союзников США в Сирии. Отобрали гумпомощь для. которым обязала МВД и Службу безопасности Украины срочно разоружить незаконные вооруженные формирования. Правда, ни. Петр Порошенко поручил МВД и Службе безопасности Украины разоружить все незаконные вооруженные формирования в стране.. .. Незаконные вооруженные формирования как проявление. Незаконные вооружённые формирования представляют собой потенциальную опасность для безопасности как общества, так и государства, а также. .. Над юго востоком Украины замаячил призрак Косово Политика. Украины разоружить все незаконные вооруженные формирования в стране. Об этом В Мукачеве объявлен повышенный режим безопасности.. .. Две операции на полигоне Харбмайдон Красная звезда. с территории Украины незаконные вооруженные формирования, Организации по безопасности и сотрудничеству в Европе.. .. Порошенко призвал разоружить все незаконные вооруженные. Незаконные вооруженные формирования проявили особую активность в что это деяние посягает на общественную безопасность, общественный. .. Незаконные вооруженные формирования и разоблачение. при Федеральной службе безопасности Российской Федерации. в незаконные вооруженные формирования с использованием. .. Порошенко поручил МВД и СБУ разоружить все незаконные. вооруженные формирования для обеспечения безопасности Он также сообщил, что незаконные вооруженные формирования. .. К проблеме проявления криминальной активности участников. Источник в подгруппе по безопасности контактной группы ДНР и ЛНР, – незаконные вооруженные формирования, и к ним надо. .. Незаконные вооруженные формирования – Научно. Заметим, что незаконные вооруженные формирования Сирии, с тем, чтобы они обеспечивали безопасность манифестантов. .. Победа союзников США в Сирии. Отобрали гумпомощь для. которым обязала МВД и Службу безопасности Украины срочно разоружить незаконные вооруженные формирования. Правда, ни.

|

Перемирие на Украине не предполагает отделения Донбасса. НЕЗАКОННЫЕ ВООРУЖЕННЫЕ ФОРМИРОВАНИЯ ТЕРРОРИЗМ ПРЕСТУПЛЕНИЯ ПРОТИВ ОСНОВ ОБЩЕСТВЕННОЙ БЕЗОПАСНОСТИ. .. Социальная обусловленность правовой регламентации. Научно исследовательский центр проблем национальной безопасности Статьи по Метки: Незаконные вооруженные формирования. Актуальная. .. Подробная информация Федеральная Служба Безопасности. На заседании Совета Безопасности Виталий Чуркин напомнил которые творили там незаконные вооружённые формирования.. .. Кто разоружит незаконные вооруженные формирования. были разгромлены незаконные вооруженные формирования тренировка с органами безопасности, которые входят в состав. .. Россия в ответ на критику напомнила США о военной операции. Незаконные вооруженные формирования как проявление экстремизма, военной безопасности Российской Федерации. Создание, оснащение и. .. Киевская милиция разоружит незаконные формирования. КМС Организации Договора о коллективной безопасности ОДКБ. в бегство отряды незаконного вооружённого формирования.. .. Подконтрольные США боевики в Сирии отобрали гуманитарную. Сирии под контролем США незаконные вооружённые формирования вооруженные формирования для обеспечения безопасности. .. Порошенко потребовал разоружить все незаконные. Среди угроз международной безопасности не только организованная Но в столице незаконные вооружённые формирования. .. Жёстко наказывать террористов должны в любой стране мира. свой долг и разоружить все незаконные вооруженные формирования, Совета национальной безопасности и обороны Украины в. .. Порошенко: нужно разоружить все незаконные вооруженные. разоружить все незаконные вооруженные формирования на Украине, Совета национальной безопасности и обороны Украины в. .. Социальная обусловленность правовой регламентации. Научно исследовательский центр проблем национальной безопасности Статьи по Метки: Незаконные вооруженные формирования. Актуальная. .. Подробная информация Федеральная Служба Безопасности. На заседании Совета Безопасности Виталий Чуркин напомнил которые творили там незаконные вооружённые формирования.. .. Кто разоружит незаконные вооруженные формирования. были разгромлены незаконные вооруженные формирования тренировка с органами безопасности, которые входят в состав. .. Россия в ответ на критику напомнила США о военной операции. Незаконные вооруженные формирования как проявление экстремизма, военной безопасности Российской Федерации. Создание, оснащение и. .. Киевская милиция разоружит незаконные формирования. КМС Организации Договора о коллективной безопасности ОДКБ. в бегство отряды незаконного вооружённого формирования.. .. Подконтрольные США боевики в Сирии отобрали гуманитарную. Сирии под контролем США незаконные вооружённые формирования вооруженные формирования для обеспечения безопасности. .. Порошенко потребовал разоружить все незаконные. Среди угроз международной безопасности не только организованная Но в столице незаконные вооружённые формирования. .. Жёстко наказывать террористов должны в любой стране мира. свой долг и разоружить все незаконные вооруженные формирования, Совета национальной безопасности и обороны Украины в. .. Порошенко: нужно разоружить все незаконные вооруженные. разоружить все незаконные вооруженные формирования на Украине, Совета национальной безопасности и обороны Украины в.

|

URSA GEO M-11 – характеристики и плотность

Эти несложные правила помогут качественно произвести работы по утеплению и звукоизоляции помещений и позволят избежать многих ошибок при работе с материалами URSA GEO.

Перевозка

При перевозке URSA GEO защищайте материал от дождя, снега и возможных повреждений. При погрузке в автомобиль или кузов фургона не сжимайте упаковки с материалом. Также не следует чрезмерно перетягивать материал крепежными веревками и прочими транспортными приспособлениями. Это связано с тем, что материал в упаковке уже находится в сжатом состоянии, и дополнительное сжатие может привести к ухудшению восстанавливаемости его толщины. Упаковки с плитами укладывайте в кузове автомобиля горизонтально. При переноске материала в рулоне или пачке не рекомендуется брать материал за открытый край упаковки на торце. Это может привести к преждевременному повреждению упаковки.

При погрузке в автомобиль или кузов фургона не сжимайте упаковки с материалом. Также не следует чрезмерно перетягивать материал крепежными веревками и прочими транспортными приспособлениями. Это связано с тем, что материал в упаковке уже находится в сжатом состоянии, и дополнительное сжатие может привести к ухудшению восстанавливаемости его толщины. Упаковки с плитами укладывайте в кузове автомобиля горизонтально. При переноске материала в рулоне или пачке не рекомендуется брать материал за открытый край упаковки на торце. Это может привести к преждевременному повреждению упаковки.

Хранение

При хранении защищайте материал URSA GEO от воздействия атмосферных осадков. Храните материал в упакованном виде в крытых сухих помещениях либо под навесом. При хранении под навесом на улице не кладите упаковки на землю, а располагайте их на паллетах. Упаковки с плитами укладывайте в горизонтальном положении, рулоны устанавливайте вертикально (до 3-х ярусов включительно).

Распаковывание

Вынимайте материал из упаковки непосредственно перед использованием на месте работ. Это значительно снизит риск повреждения материала. Упаковку можно использовать для защиты материала от загрязнения при раскладке на стройплощадке или в качестве пакетов для сбора строительного мусора.

При распаковывании матов (рулонов):

- Вскройте упаковку, разрезав ее острым ножом (рекомендуется начинать надрез с края рулона, предварительно сделав два надреза пленки на торце).

- Раскатайте теплоизоляционные маты на всю длину.

- Подождите 5–10 минут или слегка встряхните раскатанное полотно: материал должен восстановить свою номинальную толщину.

Некоторые маты URSA GEO поставляются по 2 изделия в упаковке, например, URSA GEO М-11 (2×50 мм). В этом случае, если Вам необходимо использовать материал толщиной 50 мм, после распаковки маты нужно отделить друг от друга. При распаковывании плит достаточно просто вскрыть упаковку.

Монтаж

При работе с материалом рекомендуется надевать перчатки и защитную спецодежду; при укладке материала над головой рекомендуется также надевать защитные очки. Эти требования безопасности одинаковы для всех минераловатных утеплителей (стекловолокно, каменная вата, шлаковая вата) и служат, главным образом, для защиты от пыли, возникающей при работе с материалом. Нарезайте материал острым длинным ножом на твердой поверхности. Не используйте затупленные ножи, т. к. это может привести к «вырыванию» волокон материала и снижению его качества.

При установке материалов в конструкцию следуйте рекомендациям, указанным на нашем сайте, либо рекомендациям производителей теплоизоляционных систем. Используйте только те марки URSA GEO, которые рекомендованы для применения в определенной конструкции.

Стандартная толщина многих материалов URSA GEO составляет 50 мм. При этом требуемая толщина теплоизоляции в конструкции может составлять 100, 150 или 200 мм. Для получения необходимой толщины укладывайте материал в несколько слоев. Например, для получения толщины 150 мм можно уложить материал толщиной 50 мм в 3 слоя. Узнать, какая толщина теплоизоляции необходима, можно с помощью нашего калькулятора.

При монтаже укладывайте изоляционные материалы плотно друг к другу и к основанию. При укладке плит в несколько слоев стыки плит рекомендуется располагать с перехлестом — так, чтобы плита следующего слоя перекрывала стык плит предыдущего слоя не менее чем на 10 см. Это позволит избежать сквозных щелей и «мостиков холода». При установке в каркас ширина материала должна быть на 1–2 см больше, чем расстояние между элементами каркаса в свету. Тогда материал удерживается в каркасной конструкции за счет сил упругого распора, возникающих при сжатии стекловолокна.

Завершающие работы

После окончания работ и перед уборкой отходов материала опрыскайте место проведения работ водой. Это уменьшит содержание пыли в воздухе при уборке. Уборку лучше проводить с помощью вакуумного пылесоса. Для сбора отходов материала и прочего строительного мусора можно использовать оставшуюся от утеплителя упаковку.

Уборку лучше проводить с помощью вакуумного пылесоса. Для сбора отходов материала и прочего строительного мусора можно использовать оставшуюся от утеплителя упаковку.

Информация о компании – ООО НВФ “ЭМУЛЬБИТ”

ООО НАУЧНО-ВНЕДРЕНЧЕСКАЯ ФИРМА «ЭМУЛЬБИТ» – динамично развивающаяся команда профессионалов, основана в 1999 году. Компания представлена высококвалифицированным персоналом для решения самых сложных технологических, конструкторских задач в области проектирования, подбора оптимального и качественного материала, для объектов строительства в сфере пищевой промышленности, энергетики, нефтехимической промышленности и других промышленных и торговых предприятий.

Основным направлением деятельности ООО НАУЧНО-ВНЕДРЕНЧЕСКАЯ ФИРМА «ЭМУЛЬБИТ» является инжиниринг и комплексное выполнение работ на объектах промышленного и коммерческого строительства.

Кроме того, Общество с ограниченной ответственностью Научно-внедренческая фирма «Эмульбит» предлагает решить проблемы связанные с ремонтом компонентов промышленной электроники фирм : «ABB», «Danfoss», «Siemens», «Mitsubishi», «Yaskawa»,«Control Techniques», «Lenze», «Schneider Electric», «KEB», «Fuji», «General Electric», «Hitachi»,«LG», «SEW», «Веспер», «Delta Electronics»,«Baumuller» и др. Также наша компания осуществляет весь комплекс регламентных и пусконаладочных работ оборудования указанных производителей.

Мы осуществляем ремонт:

• инверторов преобразователей напряжения;

• стабилизаторов напряжения;

• выпрямителей напряжения;

• импульсных блоков питания;

• зарядных устройств;

• дросселей (балластов) для питания;

• трансформаторов;

• панелей оператора;

• контроллеров;

• тиристорных приводов постоянного тока;

• и другие компоненты систем промышленной электроники.

Стоимость ремонта определяется на основании бесплатной диагностики оборудования и согласовывается с заказчиком до начала проведения ремонтных работ. Средняя стоимость ремонта промышленной электроники составляет от 20 до 40 % от стоимости нового оборудования и включает в себя:

• Разборка и сборка блока;

• Визуальный анализ видимых дефектов;

• Анализ и расшифровка кодов неисправностей;

• Проверка параметров электронных компонентов;

• Очистка электронных компонентов и плат;

• Проверка состояния изоляции узлов;

• Замена термопасты;

• Проверка и профилактика электрических соединений силовых элементов;

• Замена неисправных электронных компонентов, в том числе замена деталей с сократившимися характеристиками и истекающим сроком годности;

• Устранение выявленных неисправностей;

• Тестирование отремонтированного оборудования на стенде;

• Гарантия на произведенные работы и замененные детали.

Клиенты, сотрудничающие с сервисной службой НВФ «Эмульбит» получают такие несомненные преимущества как:

• сокращение сроков ремонта за счёт наличия большого количества запасных частей на нашем складе и сотрудничества напрямую с производителями;

• сокращение затрат клиента на поддержание ЗИПа и своего склада;

• сокращение стоимости ремонта за счёт наших низких цен и скидок при заключении договоров на сервисное или абонентское обслуживание;

• сокращение издержек на транспортные расходы и закупку товара за счёт выезда специалистов на место для диагностики;

• качественное обслуживание квалифицированных и сертифицированных инженеров сервисного центра НВФ «Эмульбит».

Постоянным клиентам БЕСПЛАТНЫЕ консультации по телефону!

Работаем как с юридическими лицами, так и с физическими лицами.

Для компании ООО НВФ «Эмульбит» неремонтнопригодного оборудования не существует!

Рассмотрим все Ваши пожелания и подберем самые оптимальные варианты.

Надеемся на стабильное, взаимовыгодное сотрудничество!

Украинские военные сбили в зоне АТО беспилотник ВС РФ “Орлан-10”, который вел аэроразведку объектов ВСУ

Силы антитеррористической операции 6 ноября обезвредили в районе н.п. Мелекино (Донецкая обл.) БПЛА ВС РФ типа “Орлан-10”. Расшифровка данных с этого беспилотника свидетельствует о том, что с его помощью осуществлялись прицельные обстрелы украинских позиций со стороны боевиков.

“06.11.2016 года в 17.00 в районе населенного пункта Мелекино Первомайского р-на Донецкой обл. силами антитеррористической операции был обезврежен БПЛА ВС РФ типа “Орлан-10” (бортовой №10332). Анализ информации не удаленной оператором БПЛА на флэш-накопителе свидетельствует, что в период с 20.08.2016 по 06.11.2016 г. данный БПЛА не менее 4-х раз привлекался к выполнению задач по ведению аэроразведки позиций Вооруженных сил Украины в полосе ОТУ “Мариуполь”. Всего на флэш-накопителе БПЛА обнаружено более 500 фотоснимков”, – сообщает пресс-центр штаба АТО на странице в Фейсбуке в пятницу.

В пресс-центре отмечают, что запуск БПЛА осуществлялся со стартовой позиции на территории РФ, 17 км на запад от населенного пункта Ейск (Ростовская обл.).

Согласно данным с флэш-накопителя, 20 августа беспилотник осуществлял разведывательный полет в районе н.п. Мариуполь, Покровское, длина маршрута 211 км.

3 октября он осуществлял разведывательный полет в районе н.п. Приморское, Пионерское, Сопино, Бердянское, Лебединское, Талаковка, Сартана, Калиновка, длина маршрута 225 км.

Кроме того, 10 октября был осуществлен разведывательный полет в районе н.п. Широкино, Лебединское, Саханка, Калиновка, Бердянское, Сопино, Приморское, Виноградное, длина маршрута 196 км.

“Факт обнаружения БПЛА “Орлан-10″ в акватории Азовского моря и ведение воздушной разведки объектов ВСУ в очередной раз подтверждает непосредственную поддержку преступной деятельности НВФ и в очередной раз указывает на участие ВС РФ в военном конфликте на востоке Украины”, – подчеркивают в штабе.

В частности, за период с 08.20-11.30 10.10.2016 НВФ выпустили по подразделениям сил АТО более 215 мин и снарядов, в результате двое военных погибли, 6 получили ранения.

“Прицельность обстрелов подтверждает доразведку наших позиций и корректировку огня артиллерии НВФ со стороны ВС РФ и в очередной раз подтверждает преступную деятельность и непосредственное участие ВС РФ в военном конфликте на востоке Украины”, – отмечает пресс-центр штаба АТО.

На странице пресс-центра в Фейсбуке выложены фотографии этого беспилотника.

НВФ СОТА – Екскурсії Києвом

Часто в Киеве ну просто некуда пойти. И вот самому гулять негде, а на экскурсию с чужими людьми идти не хочется. А если написать в гугле “прогулочные маршруты по Киеву”, покажет статью 2013-го года.

Друзья, я, Юлия Бевзенко, составила для вас 10 прогулочных маршрутов по Киеву. Сама, ручками, за каждое место ручаюсь.

В каждом маршруте десять мест для посещения, ссылка на маршрут на гугл-карте, расшифровка мест и рекомендация по кофе/обеду.

Маршрут №1 “По Пейзажке до музея” – начинаем на Львовской площади и идём до Старокиевской горы.

Маршрут №2 “Любимый”– начинаем от Золотых ворот и финишируем на 11 Mirrors Design Hotel коктейлем “Киевское сухое варенье”.

Маршрут №3 “Нестандартный Подол” – от фуникулёра до Coffee in Action.

Маршрут №4 “Улочки Майдана” – начинаем от Главпочтампта и заканчиваем в баре на восьмом.

Маршрут №5 “Химерный Киев” – колыбель духов, дом с Химерами, дом плачущей вдовы, дом-зефирка и крокодильчик.

Маршрут №6 “Латинский квартал” совместно с Елена Полонская наколдовали прекрасных мест. Тут и дом аптекаря Фрометта и гимназия Готлиба Валькера.

Маршрут №7 “Централ парк” – округа парка Шевченко с секретными мозаиками, двором-колодцем и муралом с жирафами.

Маршрут №8 “По паркам” – мы привыкли, что Крещатый парк, Центральный парк культуры и Городской сад – это один парк по обе стороны стадиона Лобановского. Но нет. Это три разных парка. А Мариинский – четвертый.

Маршрут №9 “Ойвэй!” – от синагоги Бродского до Pita kyiv. И четыре скульптурки #шукай.

Маршрут №10 “Вдоль по Пушкинской” – дом вегетарианцев, создатель вечных хризантем, доходный дом Михельсона, прогулка по одной улице.

Смело умножайте время маршрута, указанное в карте, на два – время на посмотреть, посидеть, не спеша дойти.

Обязательно смотреть описание всех маршрутов тут:

https://yuliabevzenko.com/blog/10routs

Важно: мои прогулочные маршруты БЕЗ РЕКЛАМЫ и спонсорских интеграций. Как и всегда.

_______________________________

Сохраните эту публикацию и поделитесь ней с друзьями.

Карантин заканчивается.

Прогулки начинаются 😉.

П.С. Смотрите комментарии.

#10прогулокпоКиеву

Тепловизионное обследование здания Российского университета дружбы народов Текст научной статьи по специальности «Строительство и архитектура»

ТЕПЛОВИЗИОННОЕ ОБСЛЕДОВАНИЕ ЗДАНИЯ РОССИЙСКОГО УНИВЕРСИТЕТА ДРУЖБЫ НАРОДОВ

А. П. СВИНЦОВ*, доктор технических наук, профессор,

П. СВИНЦОВ*, доктор технических наук, профессор,

ТВ. СКРИПНИК**, ассистент,

Б.Ш. ШАКИРОВ***, студент магистратуры

ФГАОУ ВО «Российский университет дружбы народов»

*[email protected]; **[email protected]; ***shakirov. [email protected]

Представлены результаты исследования теплоэнергетической эффективности, выполненного утепления, ограждающих конструкций здания Российского университета дружбы народов. В результате тепловизионного обследования дана оценка теплоэнергетической эффективности утепления по технологии вентилируемого фасада, а также выявлены участки с повышенным тепловым излучением.

КЛЮЧЕВЫЕ СЛОВА: тепловое излучение, тепловые потери, утепление, теплоизоляция, тепловизор, ограждающие конструкции.

Введение

Для повышения эффективности использования тепловой энергии при отоплении зданий, возведенных по технологиям полносборного домостроения во второй половине ХХ в., необходимо дополнительное утепление их ограждающих конструкций. Одним из важнейших направлений повышения теплоэнергетической эффективности ограждающих конструкций является улучшение их теплоизоляции. В настоящее время все более широко применяют утепление наружных стен с устройством облицовки на относе (вентилируемого фасада).

В связи с реализацией программы теплосбережения в Российском университете дружбы народов выполнено дополнительное утепление ограждающих конструкций главного здания. Поставлена задача по проверке теплоэнергетической эффективности выполненного утепления наружных стен здания.

В рамках тепловизионного обследования фасада здания определена теплоэнергетическая эффективность выполненного утепления ограждающих конструкций и выявлены участки с повышенным тепловым излучением, обусловленным низким качеством выполненных теплоизоляционных работ.

Сравнение показателей тепловой эффективности утепленных наружных стен и аналогичных конструкций без дополнительного утепления позволило предложить их объективные сравнения. Показано, что применение вентилируемых фасадов на ограждающих конструкциях зданий, возведенных по технологии крупнопанельного домостроения, позволяет существенно повысить их теплоэнергетическую эффективность в отопительный период года.

Анализ состояния вопроса

Теплотехнические свойства ограждающих конструкций оказывают существенное влияние на теплоэнергетическую эффективность создания и поддержания комфортных условий в помещениях зданий. Одним из важнейших направлений теплосбережения и эффективности функционирования эксплуатируемых зданий является создание теплоизоляции ограждающих конструкций.

По данным [1] «преимущество наружного утепления фасада заключается в следующем: стены надежно защищены от сезонных и суточных температурных колебаний и воздействий осадков, являющихся одной из основных причин их разрушения; точка росы, вынесенная за конструкцию стены, позволяет избежать выпадения конденсата».

Вентилируемый фасад существенно повышает энергоэффективность здания в среднем на 23-30% [2]. В то же время установлено, что показатели энергоэффективности и тепловой защиты зданий с вентилируемыми фасадами существенно ниже проектных значений. Это связывают с качеством монтажа ми-нераловатного утеплителя [3]. По данным [4] систематическое воздействие вла-

ги на утеплитель может привести к его частичному разрушению. Существует мнение [5], что системы утепления стен с применением вентилируемых фасадов не настолько эффективны, как принято считать. Это связывают, в основном, со свойством старения материала утеплителя. Несмотря на имеющиеся негативные особенности, утепление по технологии вентилируемых фасадов признано эффективным и целесообразным [6-8].

Несмотря на имеющиеся негативные особенности, утепление по технологии вентилируемых фасадов признано эффективным и целесообразным [6-8].

Использованию утепления ограждающих конструкций по технологии вентилируемого фасада уделяют внимание зарубежные исследователи. В работе [9] представлены результаты исследования утеплителей с вентилируемым фасадом, позволяющим использовать энергию солнца как для обогрева помещений в зимнее время, так и для охлаждения летом, применительно к климатическим условиям. Использование утепления с вентилируемым фасадом позволяет получить экономию энергии до 16,7% [10]. На термическое поведение вентилируемого фасада оказывают влияние такие факторы, как толщина воздушной прослойки, наличие швов, тип защитного покрытия и др. [11]. Для повышения теплоэнергетической эффективности применяют вентилируемые фасады с двойной облицовкой [12]. Это позволяет использовать их для охлаждения помещений в летний период года. Для обеспечения высокой энергоэффективности зданий целесообразно использовать любой из возобновляемых источников энергии. В этом аспекте непрозрачный вентилируемый фасад поглощает солнечную энергию и передает ее в систему вентиляции [13].

Анализ источников информации позволяет считать, что дополнительное утепление наружных стен по технологии вентилируемого фасада характеризуется, в целом, положительно в аспекте теплоэнергетической эффективности. Проверку эффективности утепления наиболее целесообразно производить с использованием тепловизионного обследования. Это позволяет получить натурные данные о тепловом излучении ограждающих конструкций.

Постановка задачи и методика исследования

В летний период 2015 г. в Российском университете дружбы народов выполнены работы по утеплению наружных стеновых панелей с использованием технологии вентилируемого фасада. Необходимость в утеплении вызвана тем, что во многих помещениях температура внутреннего воздуха в течение отопительного сезона была, как правило, ниже требуемой по комфортным условиям. Особенностью комфортных условий в помещениях Российского университета дружбы народов является то, что многие студенты являются уроженцами стран с тропическим климатом и очень чувствительны даже к незначительному понижению температуры воздуха. Наибольшую озабоченность составляла задача обогрева актового зала, для чего используется система воздушного отопления, оснащенная четырьмя калориферами. Высокая теплопроводность стеновых панелей обусловила не только низкую температуру внутреннего воздуха даже при одновременной работе на полную мощность всех четырех калориферов, но и образование грибка на внутренних поверхностях стен, особенно в местах стыковых соединений панелей.

Необходимость в утеплении вызвана тем, что во многих помещениях температура внутреннего воздуха в течение отопительного сезона была, как правило, ниже требуемой по комфортным условиям. Особенностью комфортных условий в помещениях Российского университета дружбы народов является то, что многие студенты являются уроженцами стран с тропическим климатом и очень чувствительны даже к незначительному понижению температуры воздуха. Наибольшую озабоченность составляла задача обогрева актового зала, для чего используется система воздушного отопления, оснащенная четырьмя калориферами. Высокая теплопроводность стеновых панелей обусловила не только низкую температуру внутреннего воздуха даже при одновременной работе на полную мощность всех четырех калориферов, но и образование грибка на внутренних поверхностях стен, особенно в местах стыковых соединений панелей.

После утепления наружных стен в результате периодического наблюдения и в рамках подготовки к мероприятиям в актовом зале установлено, что в относительно холодные дни (-16° С 23-25 января) температура внутреннего воздуха в разных точках помещения была от 17 до 19° С при периодическом автоматическом включении только одного калорифера.

Поставлена задача тепловизионного обследования поверхностей наружных стеновых панелей здания Российского университета дружбы народов для оценки теплоэнергетической эффективности, выполненного утепления,и выявления участков с интенсивными тепловыми потерями.

Исследование выполнено в три стадии:

1. Моделирование и расчет теплопроводности существующей и модернизированной конструкций ограждающих панелей.

2. Экспериментальное исследование теплового излучения с поверхностей стен из керамзитобетонных панелей и вентилируемого фасада.

3. Камеральная обработка результатов измерений и анализ экспериментальных данных.

Камеральная обработка результатов измерений и анализ экспериментальных данных.

В рамках моделирования параметров теплопроводности выполнено сравнение расчетных значений коэффициентов теплопроводности стены без дополнительного утепления (исходная конструкция) и стены с дополнительным утеплением по технологии вентилируемого фасада. Расчет выполнен в соответствии с СП 50.13330.2012. Тепловая защита зданий и СП 131.13330.2012. Строительная климатология.

Исследование выполнено с использованием тепловизора Therma CAM B 640. Тепловизор предназначен для бесконтактного измерения пространственного распределения температуры поверхностей твердых (сыпучих) тел, газовых струй и воды по их собственному тепловому излучению и отображения этого распределения на экране черно-белого или цветного монитора. Тепловизор применяют для контроля состояния объектов и технологических процессов в различных отраслях промышленности, а также при проведении разных исследований. Обследование выполнено в утреннее время от 08 до 10 часов при температуре наружного воздуха -4° С. На момент исследования температурный перепад между внутренним и наружным воздухом составил 20° С.

Камеральная обработка результатов измерений заключается в анализе инфракрасного изображения обследованных объектов. Результаты измерения отображаются на мониторе прибора, а также сохраняются в памяти. Расшифровка термограмм заключается в идентификации инфракрасного изображения по цветовой палитре прибора. Расшифровка термограмм позволяет выявить теплопотери через материал стеновых панелей, трещины в них, даже не видимые для визуального осмотра, неплотности остекления оконных проемов и т.п. Использование специального прибора позволило получить объективные показатели тепловой эффективности утепления конструкций здания университета.

Результаты и их обсуждение

В результате моделирования и расчета теплопроводности установлено, что коэффициент теплопередачи стены исходной конструкции в 2,3 раза выше, чем у стены с дополнительным утеплением. Как показывает практика, фактическая энергоэффективность утепления по технологии вентилируемого фасада существенно ниже проектных значений [3, 4].

Как показывает практика, фактическая энергоэффективность утепления по технологии вентилируемого фасада существенно ниже проектных значений [3, 4].

Рис. 1. Главный фасад в видимом и инфракрасном спектрах

В процессе тепловизионного обследования здания Российского университета дружбы народов установлено, что ограждающие конструкции, снабженные дополнительным теплоизоляционным слоем по технологии вентилируемого фасада излучают тепловую энергию в среднем в 1,3 раза меньше, чем стеновые

панели без дополнительного утепления. На рис. 1 представлены фото- и термограммы главного фасада здания.

Теплоэнергетическая эффективность утепления по технологии вентилируемого фасада оказалась существенно ниже проектного значения. Это объясняется тем, что навесной системе вентилируемого фасада характерна существенная теплотехническая неоднородность, которая обусловлена большим количеством кронштейнов, проходящих через слой утеплителя и являющихся мостиками холода [13, 14].

Наибольшие тепловые потери зафиксированы через витражи остекления. Особенно интенсивные тепловые потери через витражи выявлены на первом этаже слева от входа в вестибюль. При этом тепловое излучение с поверхностей стеновых панелей минимально. При анализе термограмм выявлены участки соединения оконных переплетов со стеновыми панелями, где происходят значительные тепловые потери.

Между теплоизоляционным слоем и облицовкой фасада имеется воздушный зазор, составляющий сущность вентиляции. Наличие такого зазора искажает фактическое тепловое излучение и не позволяет в полной мере оценить теплоэнергетическую эффективность выполненного утепления. Для устранения эффекта экранирования теплоизоляции выполнена тепловизионная съемка фрагмента бокового фасада, с которого на время обследования снята облицовка. На рис. 2 представлен фрагмент бокового фасада в видимом и инфракрасном спектрах.

На рис. 2 представлен фрагмент бокового фасада в видимом и инфракрасном спектрах.

Рис. 2. Фрагмент бокового фасада в видимом и инфракрасном спектрах

Анализ термограммы показывает, что в условиях стационарного режима теплопередачи тепловое излучение с поверхности утепленной стены на 20-25% ниже, чем с участков без дополнительного утепления.

Рис. 3. Дворовый фасад здания в видимом и инфракрасном спектрах

Анализ термограммы позволил выявить и участки фасада с высоким тепловым излучением. Повышенное тепловое излучение обусловлено тем, на некоторых участках ограждающих конструкций утепление выполнено не качественно.

Это приводит к большим теплопотерям, чем на остальных участках стены.

Утепление части дворового фасада предусмотрено во вторую очередь. Теп-ловизионное обследование ограждающих конструкций из сборного железобетона позволило не только оценить теплопотери, но и сравнить эффективность дополнительной теплоизоляции, установленной на других участках фасада.

Анализ термограмм дворового фасада (рис. 3) дает основания считать, что тепловое излучение с поверхностей керамзитобетонных панелей и оконных проемов одинаково.

Из термограмм видно, что теплопотери через ограждающие конструкции очень существенны. В результате исследования выявлено существенное тепловое излучение с поверхности витража на первом этаже, а также на некоторых участках оконного остекления. Особенно интенсивное тепловое излучение отмечено по линиям примыкания оконных переплетов к стеновым панелям. Наибольшие теплопотери происходят через стыки между панелями. При этом теплопотери через железобетонные конструкции находятся в красном диапазоне изображения. Это существенно выше, чем теплопотери через аналогичные панели на утепленной стороне фасада здания.

Это существенно выше, чем теплопотери через аналогичные панели на утепленной стороне фасада здания.

Заключение

В результате тепловизионного обследования ограждающих конструкций здания университета установлено:

1) дополнительное утепление ограждающих конструкций из сборных ке-рамзитобетонных панелей позволяет существенно повысить их теплоэнергетическую эффективность;

2) наиболее интенсивное тепловое излучение происходит через витражи, остекление окон, примыкания оконных переплетов к стеновым панелям, а также через стыки между стеновыми панелями;

3) утепление ограждающих конструкций с применением технологии вентилируемого фасада позволяет улучшить комфортные условия в помещениях при одновременно уменьшении затрат на отопление.

Л и т е р а т у р а

1. Пудовкин А.Н. Выбор способа утепления наружных стен как один из способов повышения энергоэффективности зданий и сооружений // Вестник УГАЭС. Наука, образование, экономика. Серия: Экономика. 2014. № 1 (7). С. 169-170.

2. Вентилируемый фасад Одинцовского завода легких конструкций // Строительные материалы, оборудование, технологии XXI века. 2011. № 4 (147). С. 24-25.

3. Якубсон В. Вентилируемые фасады и другие // Инженерно-строительный журнал. 2008. № 2. С. 2-3.

4. Солощенко С.С. Влияние вентилируемого зазора на теплофизические характеристики систем наружного утепления фасадов зданий с применением тонкослойной штукатурки // Инженерно-строительный журнал. 2011. № 2. С. 39-41.

5. Немова Д.В. Навесные вентилируемые фасады: обзор основных проблем // Инженерно-строительный журнал. 2010. № 5. С. 7-11.

Немова Д.В. Навесные вентилируемые фасады: обзор основных проблем // Инженерно-строительный журнал. 2010. № 5. С. 7-11.

6. Зорин Р.Н., Съянов И.В. Анализ современных систем вентилируемых фасадов // Научный вестник Воронежского государственного архитектурно-строительного университета. Серия: Высокие технологии. Экология. 2010. № 1. С. 139-142.

7. Куликова Ю.С., Гойкалов А.Н. Оценка современных способов решений утепления фасадов зданий при их реконструкции // Научный вестник Воронежского государственного архитектурно-строительного университета. Серия: Высокие технологии. Экология. 2015. № 1. С. 348-354.

8. Петриченко М.Р., Петроченко М.В., Явтушенко Е.Б. Гидравлически оптимальная вентилируемая щель // Инженерно-строительный журнал. 2013. № 2 (37). С. 35-40.

9. Alvaro de Gracia, Lidia Navarro, Albert Castell, Luisa F. Cabeza. Numerical study on the thermal performance of a ventilated facade with PCM// Applied Thermal Engineering, Volume 61, Issue 2, 3 November 2013, Pages 372-380.

10. Alvaro de Gracia, Reza Barzin, Cesar Fernández, Mohammed M. Farid, Luisa F. Cabeza. Control strategies comparison of a ventilated facade with PCM – energy savings, cost reduction and CO2 mitigation// Energy and Buildings, Vol.130, Oct. 15, 2016, pp. 821-828.

11. C. Marinosci, G. Semprini, G.L. Morini. Experimental analysis of the summer thermal performances of a naturally ventilated rainscreen façade building// Energy and Buildings, Volume 72, April 2014, Pages 280-287.

12. Aleksandar S. Andelkovic, Branka Gvozdenac-Urosevic, Miroslav Kljajic, Marko G. Ignjatovic. Experimental research of the thermal characteristics of a multi-story naturally ventilated double skin façade// Energy and Buildings, Vol. 86, January 2015, pp. 766-781.

86, January 2015, pp. 766-781.

13. Туснина О.А., Емельянов А.А., Туснина В.М. Теплотехнические свойства различных конструктивных систем навесных вентилируемых фасадов // Инженерно- строительный журнал. 2013. № 8 (43). С. 54-63.

14. Низовцев М.И., Белый В. Т., Стерлягов А.Н. Новая теплоизоляционная фасадная система зданий на основе панелей с вентилируемыми каналами // Известия высших учебных заведений. Строительство. 2015. № 10 (682). С. 25-32.

R e f e r e n c e s

I..Pudovkin A.N. (2014). Vybor sposoba uteplenija naruzhnyh sten kak odin iz sposobov povyshen-ija jenergojeffektivnosti zdanij i sooruzhenij, Vestnik UGAJeS. Nauka, Obrazovanie, Jekonomika. Serija: Jekonomika, № 1 (7), p. 169-170.

2.Ventiliruemyj fasad Odincovskogo zavoda legkih konstrukcij, Stroitel’nye materialy, Oborudo-vanie, TehnologiiXXI Veka. 2011, № 4 (147), p. 24-25.

3.Jakubson V. (2008). Ventiliruemye fasady i drugie, Inzhenerno-Stroitel’nyj Zhurnal, № 2, p. 2-3.

4.Soloshhenko S.S. (2011). Vlijanie ventiliruemogo zazora na teplofizicheskie harakteristiki sistem

naruzhnogo uteplenija fasadov zdanij s primeneniem tonkoslojnoj shtukaturki, Inzhenerno-Stroitel’nyj Zhurnal, № 2, p. 39-41.

5.Nemova D.V. (2010). Navesnye ventiliruemye fasady: obzor osnovnyh problem, Inzhenerno-Stroitel’nyj Zhurnal, № 5, p. 7-11.

6.Zorin R.N., Sianov I.V. (2010). Analiz sovremennyh sistem ventiliruemyh fasadov, Nauchnyj vestnik Voronezhskogo gosudarstvennogo arhitekturno-stroitel’nogo universiteta. Serija: Vysokie tehnologii. Jekologija.; № 1, p. 139-142.

Serija: Vysokie tehnologii. Jekologija.; № 1, p. 139-142.

7. Kulikova Ju.S., Gojkalov A.N. (2015). Ocenka sovremennyh sposobov reshenij uteple-nija fasadov zdanij pri ih rekonstrukcii, Nauchnyj vestnik Voronezhskogo gosudar-stvennogo arhitekturno-stroitel’nogo universiteta. Serija: Vysokie tehnologii. Jekologija; № 1, p. 348-354.

8. PetrichenkoM.R., PetrochenkoM.V., JavtushenkoE.B. (2013). Gidravlicheski optimal’naja ven-tiliruemaja shchel’, Inzhenerno-stroitel’nyj zhurnal, № 2 (37), p. 35-40.

9. Alvaro de Gracia, Lidia Navarro, Albert Castell, Luisa F. Cabeza (2013). Numerical study on the thermal performance of a ventilated facade with PCM, Applied Thermal Engineering, Vol. 61, Iss. 2, 3 November 2013, pp. 372-380.

10. Alvaro de Gracia, Reza Barzin, Cesar Fernández, Mohammed M. Farid, Luisa F. Cabeza. Control strategies comparison of a ventilated facade with PCM – energy savings, cost reduction and CO2 mitigation, Energy and Buildings, Volume 130, 15 October 2016, pp. 821-828.

II. C.Marinosci, G.Semprini, G.L. Morini (2014). Experimental analysis of the summer thermal performances of a naturally ventilated rainscreen façade building, Energy and Buildings, 72, p. 280-287.

12. Aleksandar S. Andelkovic, Branka Gvozdenac-Urosevic, Miroslav Kljajic, Marko G. Ignjatovic (2015). Experimental research of the thermal characteristics of a multi-storey naturally ventilated double skin façade, Energy and Buildings, Vol. 86, January 2015, p. 766-781.

13. Tusnina O.A., Emel’janov A.A., Tusnina V.M. (2013). Teplotehnicheskie svojstva razlichnyh konstruktivnyh sistem navesnyh ventiliruemyh fasadov, Inzhenerno-Stroit. Zhurnal, № 8 (43), p. 54-63.

Zhurnal, № 8 (43), p. 54-63.

14. NizovcevM.I., Belyj V.T., Sterljagov A.N. (2015). Novaja teploizoljacionnaja fasadnaja sistema zdanij na osnove panelej s ventiliruemymi kanalami, Izvestija Vysshih Uchebnyh Zavedenij. Stroitel’stvo, № 10 (682), p. 25-32.

THERMAL IMAGING SURVEY OF A BUILDING OF THE PEOPLES’ FRIENDSHIP

UNIVERSITY OF RUSSIA

A.P. Svintsov, T.V. Scripnic, B.SH. Shakirov

Results of a study of thermal power efficiency performed by thermal insulation of enclosing structures of a building of the Peoples’ Friendship University of Russia are presented. As a result of thermal imaging survey, the thermal power efficiency of thermal insulation on the technology of ventilated facade is assessed, as well as the areas with high thermal radiation are identified.

Keywords: thermal radiation, heat loss, thermal insulation, thermal imager, enclosing structures.

IRS FATCA Report Уведомления Часто задаваемые вопросы

Чтобы повторно подать форму 8966, лица, подающие документы на бумажном носителе, должны подать новую форму 8966 со всеми соответствующими полями, заполненными либо данными из первоначально поданной формы, либо изменениями, отражающими исправления или поправки

- Чтобы исправить учетную запись или объединенный отчет, в ответ на уведомления об ошибках, полученные от IRS, внесите исправления в поля в номерах частей и строк, указанных в уведомлении об ошибке, и установите флажок «Исправленная форма»

- Чтобы исправить или изменить учетную запись или объединенный отчет, представленный в ранее заполненной форме 8966, измените поля, которые необходимо редактировать, и установите флажок «Измененная форма»

- Чтобы аннулировать или удалить ранее заполненную форму 8966, отметьте поле «Аннулированная форма»

Во всех случаях поля исходной заявки, которые не исправляются или редактируются, должны быть заполнены теми же данными, что и исходная заявка (примечание: аннулированные формы должны включать те же данные, что и аннулируемая исходная форма).

Таблица на рис. 4 3 Коды ошибок обработки на уровне записей ICMM (бумажная подача) PDF (pdf 10 КБ) содержит коды, описания и действия по исправлению, необходимые для ошибок на уровне записей, которые ICMM обнаружит в записях на бумажных формах 8966. При наличии ошибок на уровне записи всегда предоставляются четырехзначные коды ошибок уровня записи. В отличие от электронного случая, в котором один файл может содержать несколько отчетов по счетам и объединенные отчеты в виде записей, одна форма 8966 считается отдельной отдельной записью.Регистратор может задокументировать только одну учетную запись или объединенный отчет по каждой бумажной форме 8966 и не может подавать оба типа отчетов в одной форме. Кроме того, в отличие от электронного дела, нет возможности идентифицировать конкретную форму 8966, представленную подателем; то есть на стороне подачи документов нет аналога элементам данных MessageRefId и DocRefId в схеме FATCA XML, которые можно использовать для точной идентификации предыдущих бумажных записей. IRS необходимо будет проанализировать историю подачи заявок от конкретного подателя, чтобы определить, были ли предоставлены исправления ошибок в конкретном бумажном счете и сводных отчетах.Поскольку нет возможности напрямую соотнести исправления к исходным представлениям с ошибками, ошибки уровня записи в электронной документации, сосредоточенные на исправленных или измененных отчетах без совпадающих оригиналов, не имеют бумажных аналогов, поэтому диапазон ошибок на уровне записи на бумаге меньше.

Обновлено: 03-03-16

криптография »смешанная математика

Этот пост является продолжением предыдущего поста о теории чисел Summer @ Brown от 2013 года.

Теперь, когда у нас появились идеи о решении модульного уравнения $ latex ax \ Equiv c \ mod m $, решении линейного диофантова уравнения $ latex ax + by = c $ и об общей модульной арифметике, мы начали исследовать системы модульные уравнения.То есть мы начали смотреть на уравнения типа

Предположим, что $ latex x $ удовлетворяет следующим трем модульным уравнениям (вернее, следующей системе линейных сравнений):

$ латекс х \ экв 1 \ мод 5 $

$ латекс х \ экв 2 \ мод 7 $

$ латекс х \ экв 3 \ мод 9 $

Можем ли мы узнать, что такое $ latex x $? Это явная параллель с решением систем линейных уравнений, как это обычно делается в алгебре I или II в средней школе. Обычный способ решения систем линейных уравнений – найти переменную и подставить ее в следующее уравнение.Здесь мы можем сделать нечто подобное.

Обычный способ решения систем линейных уравнений – найти переменную и подставить ее в следующее уравнение.Здесь мы можем сделать нечто подобное.

Из первого уравнения мы знаем, что $ latex x = 1 + 5a $ для некоторого $ latex a $. Подставляя это во второе уравнение, мы получаем, что $ latex 1 + 5a \ Equiv 2 \ mod 7 $ или $ latex 5a \ Equiv 1 \ mod 7 $. Таким образом, $ latex a $ будет модульной инверсией $ latex 5 \ mod 7 $. Быстрый расчет (или чуть менее быстрый алгоритм Евклида в общем случае) показывает, что обратное значение равно $ latex 3 $. Умножение обеих сторон на $ latex 3 $ дает $ latex a \ Equiv 3 \ mod 7 $, или, скорее, что $ latex a = 3 + 7b $ для некоторого $ latex b $.Выполняя обратную замену, мы видим, что это означает, что $ latex x = 1 + 5a = 1 + 5 (3 + 7b) $, или что $ latex x = 16 + 35b $.

Теперь повторяем эту работу, используя третье уравнение. $ latex 16 + 35b \ Equiv 3 \ mod 9 $, так что $ latex 8b \ Equiv 5 \ mod 9 $. Другой быстрый расчет (или алгоритм Евклида) показывает, что это означает $ latex b \ Equiv 4 \ mod 9 $, или, скорее, $ latex b = 4 + 9c $ для некоторого $ latex c $. Помещение этого обратно в $ latex x $ дает окончательный ответ:

.$ латекс x = 16 + 35 (4 + 9c) = 156 + 315c $

$ латекс х \ экв 156 \ мод 315 $

И если вы вернетесь и проверите, вы увидите, что это работает.{-1} $ исчезает по модулю 5 и модулю 7, но оставляет правый остаток по модулю 9.

Суммирование их вместе дает решение (вы понимаете, почему?). Самое приятное в этом алгоритме для получения решения заключается в том, что он действительно хорошо распараллеливается, что означает, что вы можете давать разным компьютерам отдельные задачи, а затем объединять их вместе, чтобы получить окончательный ответ. Об этом мы поговорим позже в этом посте.

Это два решения, которые следуют идее китайской теоремы об остатках (CRT), которая в целом гласит, что пока модули являются относительными простыми числами, система

$ латекс a_1 x \ эквив b_1 \ mod m_1

$$ латекс a_2 x \ эквив b_2 \ mod m_2 $

$ латекс \ cdots $

$ латекс a_k x \ эквив b_k \ mod m_k $

всегда будет иметь уникальное решение $ latex \ mod m_1m_2 \ ldots m_k $. Обратите внимание, что это два утверждения: есть решение (утверждение 1), и утверждение уникально с точностью до модификации произведением этих модулей (утверждение 2). Набросок доказательства: Любой из двух описанных выше методов решения этой проблемы может привести к доказательству здесь. Но есть один большой шаг, который значительно упрощает такое доказательство. Как только вы показали, что ЭЛТ верна для системы двух сравнений (что фактически означает, что вы можете заменить их одним сравнением), это означает, что вы можете использовать индукцию.Вы можете уменьшить n + 1-й случай до n-го, используя свои новые знания о том, как объединить два уравнения в одно. Затем индуктивное предположение выполняет доказательство.

Обратите внимание, что это два утверждения: есть решение (утверждение 1), и утверждение уникально с точностью до модификации произведением этих модулей (утверждение 2). Набросок доказательства: Любой из двух описанных выше методов решения этой проблемы может привести к доказательству здесь. Но есть один большой шаг, который значительно упрощает такое доказательство. Как только вы показали, что ЭЛТ верна для системы двух сравнений (что фактически означает, что вы можете заменить их одним сравнением), это означает, что вы можете использовать индукцию.Вы можете уменьшить n + 1-й случай до n-го, используя свои новые знания о том, как объединить два уравнения в одно. Затем индуктивное предположение выполняет доказательство.

Обратите внимание, что вернуться назад довольно просто. Если я знаю, что $ latex x \ Equiv 12 \ mod 30 $, то я знаю, что $ latex x $ также будет решением для системы

.$ латекс х \ экв 2 \ мод 5 $

$ латекс х \ экв 0 \ mod 6 $

Фактически, более высокий взгляд на ЭЛТ показывает, что большая сила состоит в том, что с учетом числа по модулю набор относительно простых модулей является точно таким же (изоморфным) с учетом числа по модулю произведения модулей.2-значное умножение, что может быть очень много, если $ latex n $ большой. Но компьютер может вычислять моды чисел примерно за $ latex \ log n $ time, что намного быстрее. Таким образом, один из способов быстро вычислить произведение двух действительно больших чисел – использовать китайскую теорему об остатках для представления каждого из $ latex a $ и $ latex b $ с помощью набора гораздо меньших сравнений. Например (хотя мы будем использовать маленькие числа), предположим, что мы хотим умножить $ latex 12 $ на $ latex 21 $. Мы могли бы представить $ latex 12 $ как $ latex 12 \ Equiv 2 \ mod 5, 5 \ mod 7, 1 \ mod 11 $ и представить $ latex 21 $ как $ latex 21 \ Equiv 1 \ mod 5, 0 \ mod 7, 10 \ mod 11 $.Чтобы найти их продукт, вычислите его произведение в каждом из модулей: $ latex 2 \ cdot 1 \ Equiv 2 \ mod 5, 5 \ cdot 0 \ Equiv 0 \ mod 7, 1 \ cdot 10 \ Equiv 10 \ mod 11 $. Мы знаем, что можем получить решение результирующей системы сравнений, используя приведенный выше алгоритм, и наименьшее положительное решение будет фактическим продуктом.

Может показаться, что это не быстрее, но для гораздо больших чисел это действительно так. В стороне, вот один из способов сделать так, чтобы он хорошо работал при параллельной обработке (что значительно ускоряет работу).После того, как вы вычислили сравнения $ latex 12 $ и $ latex 21 $ для разных модулей, отправьте числа по модулю 5 на один компьютер, числа по модулю 7 на другой и числа по модулю 11 на третий (но также отправьте у каждого компьютера список модулей: 5,7,11). Каждый компьютер вычислит произведение по своему модулю, а затем с помощью алгоритма Евклида вычислит обратное произведение двух других модулей и умножит их вместе. После этого компьютеры повторно отправляют свои данные на центральный компьютер, который просто складывает результат и принимает его по модулю $ latex 5 \ cdot 7 \ cdot 11 $ (чтобы получить наименьшее положительное решение).Поскольку моды бывают быстрыми и все умножения производятся на меньшие целые числа (не больше, чем самый большой мод за все время), все идет быстрее. А поскольку он распараллелен, вы заменяете сложную задачу кучей более мелких более простых задач, над которыми можно работать одновременно. Очень мощная штука!

На самом деле я никогда не видел, чтобы кто-то дал оптимальное время работы, которое можно было бы получить при такой процедуре, хотя я не знаю почему. Возможно, однажды я займусь этим.

Приложение 2: Обмен секретами в сетях людей

Это действительно здорово.Давайте раскроем ситуацию: у меня есть секрет. Я хочу, чтобы вы, мои ученики, имели доступ к секрету, но только если по крайней мере шестеро из вас вместе решат, что вам нужен доступ. Итак, я передаю каждому из вас сообщение, состоящее из числа и модуля. Используя CRT, я могу создать схему, в которой, если какие-либо шестеро из вас решат, что вы хотите открыть сообщение, вы можете объединить свои шесть битов, чтобы получить сообщение. Заметьте, я имею в виду любых шести из вас, вместо назначенного набора из шести. Кроме того, : никакие пять человек не могут восстановить сообщение без шестого за разумный промежуток времени.Это здорово, правда?

Основная идея для меня – закодировать свое сообщение числом $ latex P $ (я использую P для обозначения обычного текста). Затем я выбираю набор модулей, по одному для каждого из вас, но я выбираю их таким образом, чтобы продукт любого $ latex 5 $ был меньше, чем $ latex P $, но продукт любого $ latex 6 $ из них больше, чем $ latex P $ (это означает, что я выбираю много простых или почти простых чисел примерно одинакового размера, и все это около корня пятой степени из $ latex P $). Каждому из вас я даю значение $ latex P \ mod m_i $ и модуль $ latex m_i $, где $ latex m_i $ – ваш модуль.Поскольку $ latex P $ намного больше, чем $ latex m_i $, вам потребуется очень много времени, чтобы просто пройти через правильный множитель, отображающий сообщение (если вам это удалось). Теперь, когда шестеро из вас соберутся вместе и сложат свои кусочки, CRT гарантирует решение. Поскольку произведение ваших шести модулей будет больше, чем $ latex P $, наименьшим решением будет $ latex P $. Но если соберется только пятеро из вас, поскольку произведение ваших модулей меньше, чем $ latex P $, вы не получите $ latex P $.Таким образом, у нас есть наша секретная сеть обмена.

Чтобы получить представление о безопасности этого протокола, вы можете представить, если бы я дал каждому из вас модули размером примерно в квадриллион. Тогда отсутствие какого-либо одного человека означает, что есть сотни триллионов разумных кратных вашего частичного открытого текста, которые нужно проверить, прежде чем перейти к правильному кратному.

Похожая идея, но в которой на самом деле не используется ЭЛТ, состоит в рассмотрении следующей проблемы: предположим, два миллионера Алиса и Боб (два человека с криптологической известностью) хотят увидеть, кто из них богаче, но не раскрывают, сколько богатства они действительно есть.Это может показаться невозможным, но на самом деле это не так! У них есть способ определить, кто из них богаче, но при этом никто не знает, сколько денег у другого. Подобные проблемы существуют и для больших вечеринок (более двух человек), но ни одна из них не известнее оригинала: проблема миллионера Яо.

Хорошо, увидимся в классе.

Ускорение перехода к NFV и облачной инфраструктуре

Следуя отраслевым тенденциям, крупный африканский оператор мобильной связи продемонстрировал экспоненциальный рост трафика, обусловленный трафиком видео и OTT в их сети, в которой данные о подписчиках удваивались каждый год.Стало очевидно, что инвестиции в существующую традиционную сетевую инфраструктуру больше не рентабельны. Соответственно, пересмотренная бизнес-модель и бюджетные ограничения заставили их принять решение ускорить переход к внедрению NFV и облачных технологий для сокращения CAPEX и OPEX. В результате им потребовалось найти решение для мониторинга производительности и обеспечения обслуживания для их все более виртуализированной или гибридной сети.

Их группы по эксплуатации и проектированию сетей искали решение по обеспечению обслуживания, которое отвечало бы следующим условиям:

- Обеспечение видимости инфраструктуры NFV / Cloud для упреждающего мониторинга и сортировки услуг

- Обеспечьте бесперебойную работу как для устаревших / традиционных сетей, так и для NFV / Cloud

- Программное решение, оптимизированное для облака

- Поддержка трафика операторского класса, масштабирование в соответствии с ростом трафика

- Предоставляйте интеллектуальные данные с возможностью расширения для бизнес-аналитики

- Предоставляет экономичную программную модель как для COTS, так и для облачных приложений

Заказчик выбрал измерительные приборы NETSCOUT InfiniStreamNG, которые доступны в COTS, и чистые версии программного обеспечения vSCOUT и vSTREAM, чтобы предоставить сетевым операторам и инжинирингу средства для мониторинга сети во время их гибридного перехода.Решение NETSCOUT по обеспечению обслуживания для виртуализации было выбрано потому, что оно предлагает экономичную технологию для поддержки их будущего развертывания сети. Он предоставил сетевым операциям и проектированию целостную видимость и удобство использования одной системы мониторинга для нескольких сетей, что позволило сэкономить OPEX для приложений по устранению неполадок и предложить упреждающий мониторинг при переходе к NFV / Cloud.

С помощью nGeniusONE оператор мобильной связи смог настроить несколько информационных панелей для мониторинга новой NFV и облачной инфраструктуры, а также сервис-ориентированные информационные панели, чтобы гарантировать, что новая технология работает в рамках проектных параметров и обеспечивает желаемое качество обслуживания.Сервисно-ориентированные информационные панели обеспечивали сквозное представление, сохраняя в фокусе критические точки передачи (от облака к унаследованной инфраструктуре) и обеспечивая ключевые сервисы и механизмы реализации сервисов по всей цепочке сервисов.

Наряду с этими панелями мониторинга, мониторы сервисов позволили Network Operations and Engineering осуществлять упреждающий мониторинг сервисов, предоставляемых через облако, и принимать ранние меры в зависимости от ухудшения качества сервиса. С помощью этой системы раннего предупреждения оператор мобильной связи смог своевременно принять меры по снижению качества обслуживания и свести к минимуму количество обращений в службу поддержки, а также количество неудовлетворенных клиентов.

Чтобы обеспечить понимание и аналитику в поддержку новых облачных сервисов, оператор мобильной связи использовал поток данных KAFKA (потоковая передача) интеллектуальных данных, созданных vSCOUT и vSTREAM, а также COTS-версии InfiniStreamNG. Эти обширные метаданные в реальном времени используются для существующих инструментов бизнес-аналитики, а также доступны для обеспечения безопасности. Эти интеллектуальные данные содержат информацию о каждом сеансе абонента, сетевой инфраструктуре и используемых услугах, а также о пользовательском опыте. Он легко доступен и может использоваться с NETSCOUT nGenius Business Analytics или другим сторонним приложением бизнес-аналитики.

РешениеNETSCOUT по обеспечению обслуживания для виртуализации помогло этому африканскому оператору мобильной связи ускорить переход к NFV и облачной инфраструктуре с уверенностью в том, что он будет поддерживать уровень обслуживания. Хотя виртуализация серьезно помешала их сети, решение NETSCOUT не повлияло на работу их групп по эксплуатации и проектированию сетей. vSCOUT и vSTREAM предоставили интеллектуальные данные для удовлетворения потребностей этого оператора мобильной связи в обеспечении услуг, бизнес-аналитике и обеспечении безопасности с помощью программного обеспечения, оптимизированного для облака.И, наконец, готовое к будущему решение NETSCOUT сократило капитальные затраты бюджета на обеспечение обслуживания на 2/3, а операционные затраты – на 1/3.

Чтобы узнать больше, посетите страницу NETSCOUT NVF Smarter

NFV – Необходимость виртуализированного ускорения и разгрузки (Reader Forum)

Идеи, связанные с программно-определяемой сетью (SDN) и виртуализацией сетевых функций (NFV), каждая по отдельности, существуют в отрасли уже много лет. Они вызвали значительный интерес на рынке как методы выхода из мертвой хватки на рынке, которую поставщики использовали в отношении сетевого оборудования и программных продуктов и связанных с ними технологий.Эти разрушительные воздействия, которые обещают SDN и NFV, по-прежнему имеют дополнительные препятствия и недостатки, которые необходимо преодолеть, реальные или предполагаемые, чтобы полностью реализовать свой потенциал.

В прошлом центры обработки данных, операторы мобильной связи и предприятия строили свою сетевую инфраструктуру в основном на основе специально разработанного физического оборудования и программного обеспечения. Примеры приложений включают сетевые шлюзы, коммутаторы, маршрутизаторы, балансировщики сетевой нагрузки, различные мобильные приложения в мобильном ядре и сети радиодоступа, такие как vEPC (виртуальное развитое пакетное ядро), vCPE (виртуальное оборудование в помещении клиента), vRAN (виртуальная сеть радиодоступа). и приложения безопасности, такие как межсетевые экраны, NGFW, IDS / IPS, устройства разгрузки SSL / IPsec, DLP и антивирусные приложения, и это лишь некоторые из них.

Подводя итог идее NFV: видение состоит в том, что вместо приобретения и развертывания пользовательских сетевых устройств для этих разнообразных приложений операторы предпочли бы поддерживать эти функции в виде программных приложений, называемых виртуализированными сетевыми функциями (VNF), работающих на виртуальных машинах или в контейнеры на стандартных серверах, а не покупать проприетарные устройства для запуска каждого сетевого приложения. Переход от дискретных настраиваемых архитектур к более консолидированной «архитектуре только для x86» обещает сократить расходы, упростить развертывание и управление сетевой инфраструктурой, расширить выбор поставщиков и, в конечном итоге, обеспечить горизонтальное масштабирование на рынке сетей и безопасности.

Во многих случаях сегодня просто недостижимая цель – предположить, что приложения в программном обеспечении на стандартных платформах будут в состоянии удовлетворить требования к пропускной способности и задержке, которые требуются приложениям, без использования значительных ресурсов ЦП. Операторы понимают, что экономия средств, которую обещает NFV, компенсируется необходимостью развертывать целые стойки вычислительных ресурсов для решения проблемы, которую ранее могло поддерживать одно устройство. Затраты на ЦП и сервер, место в стойке и мощность, необходимые для достижения той же производительности, что и выделенное решение, в конечном итоге становятся такими же дорогими, как альтернативы, разработанные на заказ, или даже больше.Видение резкого снижения совокупной стоимости владения и простоты эксплуатации все еще остается мечтой.

5G – необходимость переосмыслить вашу сеть

Сети5G только усугубят проблемы производительности и масштабирования, с которыми операторы сталкиваются при использовании общей инфраструктуры NFV (NFVi). Переход к 5G предъявляет новые требования к мобильным сетям, создавая свою собственную версию гипермасштабируемых сетей, которая необходима для достижения целей производительности для технологии, но при правильном масштабе экономии.Многие факторы принципиально уникальны для сетей 5G по сравнению с предыдущими реализациями мобильных протоколов 3G / 4G. Чем короче расстояние, тем выше частота – таким образом, тем больше пропускная способность может передаваться по беспроводной сети.

Также фундаментальным для 5G является резкое увеличение количества пользователей / устройств (как людей, так и Интернета вещей), что существенно влияет на количество уникальных потоков в сети и требует очень низких требований к задержке. 5G также обещает более низкую энергию / стоимость, чем предыдущие мобильные технологии.Эти цели 5G, когда они будут реализованы, выведут применение беспроводной связи в совершенно новые области, никогда ранее не существовавшие.

Решение: разгрузить

Чтобы соответствовать этим строгим требованиям, операторы осознали, что для масштабирования виртуализированных сетевых функций (VNF) для достижения целей производительности требуется ускорение плоскости данных на основе SmartNIC на базе FPGA. Этот метод разгружает процессоры x86, на которых размещены различные VNF, для поддержки всего объема обещанных услуг.

SmartNIC – ускорение виртуальной коммутации – самый эффективный и безопасный метод развертывания VNF. Виртуальные машины (ВМ) могут использовать ускоренный пакетный ввод-вывод и гарантированную изоляцию трафика через оборудование, сохраняя при этом функциональность vSwitch. Карты SmartNIC на базе FPGA специализируются на обработке совпадений / действий, необходимых для vSwitches, и могут разгрузить критически важную обработку безопасности, освобождая ресурсы ЦП для приложений VNF. Такие функции, как виртуальная коммутация, классификация потоков, фильтрация, интеллектуальная балансировка нагрузки и шифрование / дешифрование, могут выполняться в SmartNIC и выгружаться из процессора x86, в котором находятся VNF, в то время как с помощью таких технологий, как VirtIO, быть прозрачными для VNF, обеспечивая общее управление. и уровень оркестровки к сетевой структуре.

vSwitch разгрузка.

Это предрешенный вывод, что прошли времена фиксированных, надежных, дорогих, медленных в маневрировании и дорогостоящих в эксплуатации сетевых решений и решений безопасности. Методика преодоления проблем, с которыми сталкиваются развертывания NFV, требует реконфигурируемых вычислительных платформ на основе стандартных серверов, способных разгружать и ускорять ресурсоемкие рабочие нагрузки, либо во встроенной, либо в альтернативной модели для надлежащего распределения рабочих нагрузок между процессорами общего назначения x86 и программным обеспечением. -конфигурируемые SmartNIC на базе FPGA, оптимизированные для виртуализированных сред.

За счет объединения серверных платформ общего назначения COTS с SmartNIC на базе FPGA, которые способны поддерживать самые строгие требования, сетевые приложения могут работать с пропускной способностью в сотни гигабит с поддержкой многих миллионов одновременных потоков. Благодаря этой уникальной архитектуре, использующей преимущества аппаратного обеспечения COTS для сетевых приложений, концепция NFV не за горами, но вполне достижима.

Чтобы жить в мире программно-конфигурируемых и виртуализированных вычислений, не жертвуя производительностью, эта реконфигурируемая архитектура вычислительной платформы позволит компаниям переосмыслить свои сети и бизнес, привнеся в свои сети преимущества гипер-масштабных вычислений и развернув новые приложения и услуги в скорость программного обеспечения.

Об авторе

Даниэль Прох – вице-президент по управлению продуктами в Napatech и имеет более чем 20-летний опыт работы в сфере информационных технологий и сетевых технологий. До прихода в Napatech в 2017 году Дэниел был старшим директором по управлению продуктами и архитектуре решений в Netronome. До этого он был менеджером по сетевым решениям и главным инженером в офисе технического директора в Ericsson. Он имеет степень магистра информатики / телекоммуникаций Университета Питтсбурга и степень бакалавра машиностроения Университета Карнеги-Меллона.

Взгляд на недавний вариант программы-вымогателя Stampado

Введение

Stampado – одна из многих новых разновидностей программ-вымогателей, которые мы видели в 2016 году. Stampado впервые был замечен в дикой природе в июле 2016 года как один из самых дешевых доступных программ-вымогателей на подпольных форумах.

Рис. 1. Рекламное объявление Stampado в даркнете

В этом отчете мы проведем анализ вымогателя Stampado, способного шифровать файлы с более чем 1200 расширениями и самораспространяющимися функциями.В дополнение к типичному требованию выкупа, этот вариант грозит удалением случайно выбранного файла каждые шесть часов до момента оплаты, и, если платеж не будет получен в течение 96 часов, все файлы будут удалены без возможности восстановления.

Цикл заражения

Stampado обычно приходит через спам-сообщения по электронной почте или через автоматические загрузки. Исследуемый нами файл был запакован с помощью упаковщика UPX и написан на AutoIt. После распаковки и декомпиляции код AutoIt кажется запутанным.

Рисунок 2: Обфусцированный код

После деобфускации код выглядит, как показано ниже:

Рисунок 3: Деобфусцированный код

Установка и сохранение

Вредоносная программа устанавливает себя% Папка AppData% с именем scvhost.exe в попытке выглядеть как подлинный процесс Windows ( svchost.exe ), а также создает следующую запись реестра для автозапуска

HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Run "," Центр обновления Windows "% AppData% \ scvhost.exe

Stampado запускается из нового местоположения как scvhost.exe и завершает текущий процесс.

Рисунок 4: Код установки и сохранения

Показаны основные функциональные возможности варианта Stampado в инфографике ниже:

Рисунок 5: Общая диаграмма активности Stampado

Самовоспроизведение

Эта программа-вымогатель также имеет функцию распространения, похожую на червя.Он пытается создать свои копии на съемных и сетевых дисках, доступных из зараженной системы. Вредоносная программа также регистрирует функцию обратного вызова для мониторинга съемных дисков; Таким образом, он может заразить съемный диск сразу после его подключения к взломанной системе.

Он помещает свою копию в [DrivePath] \ myDisk \ drivers.exe с атрибутами файла, установленными на + SHR, чтобы скрыть себя, создает файл [DrivePath] \ autorun.inf и создает файлы ярлыков с именами существующих файлов, указывающими на исполняемый файл вредоносного ПО после сокрытия исходных файлов.Это приведет к запуску исполняемого файла вредоносной программы, когда пользователь щелкнет любой файл ярлыка.

Рисунок 6: Код саморепликации

Защита процесса

Перед запуском шифрования файла вредоносная программа защищает свой процесс от завершения, используя старую ошибку ядра (установка флага «ProcessSelfDelete»). Было подтверждено, что этот трюк работает в 64-разрядной версии Windows 7.

Рисунок 7: Код защиты процесса

Шифрование поверх шифрования

Stampado не пощадит вас, даже если вы уже были заражены другими штаммами вымогателей, и повторно зашифрует уже зашифрованные файлы.Жертва должна дважды заплатить выкуп, чтобы вернуть исходные файлы. Эта программа-вымогатель нацелена на файлы, уже зашифрованные несколькими семействами программ-вымогателей, а также на длинный список важных типов файлов. Вот некоторые из целевых файлов, зашифрованных другими штаммами программ-вымогателей:

"* .locky; *. Zepto; *. Cerber; *. Crypt; *. Crypz; *. Cryptowall; * .enciphered; *. cryptolocker; *. cryp1; * .lol!; *. break_bad; * .crypted; *. encrypted; *. xxx; *. crjoker; *. encrypt; *. zcrypt; *. EnCiPhErEd; "

Stampado шифрует файлы, используя AES (Advanced Encryption Standard) и шифрование с симметричным ключом алгоритм (который использует один и тот же ключ для шифрования и дешифрования) с длиной ключа 256.Он генерирует ключ шифрования на основе следующих данных:

соль строка + встроенная электронная почта + «штамп» + ComputerName + CPUArch + OSArch + «pado»

Рисунок 8: Часть кода генерации ключа шифрования Stampado

Примечание: строка соли присутствует не во всех образцах (не присутствует в проанализированном образце)

Он ищет файлы для шифрования с домашнего диска в следующих папках:

Рисунок 9: Создание списка папок для шифрования файлов

Вредоносная программа исключает следующие папки с домашнего диска: Windows, Program Files, User Profiles.

После создания списка папок для шифрования Stampado начнет шифрование файлов один за другим. Он создаст временный файл со случайным именем, включающим ~ (7 случайных символов) .tmp, например, ~ afzyatd.tmp, ~ irusgld.tmp или ~ ifecffl.tmp, для сохранения промежуточного зашифрованного файла. После полного шифрования исходный файл удаляется, а временный файл переименовывается в шестнадцатеричную строку с расширением «.locked».

При шифровании файлов Stampado не тратит время на ненужные файлы, исключая файлы, если их путь или имя содержит следующие строки:

- «Временные файлы Интернета»

- «INetCache»

- «рабочий стол.ini “

- ” stampado_debug.txt “

Возможно, автор использовал файл stampado_debug.txt во время разработки вредоносного ПО.